警惕境外APT组织在GitHub投毒,攻击国内安全从业者、指定大企业

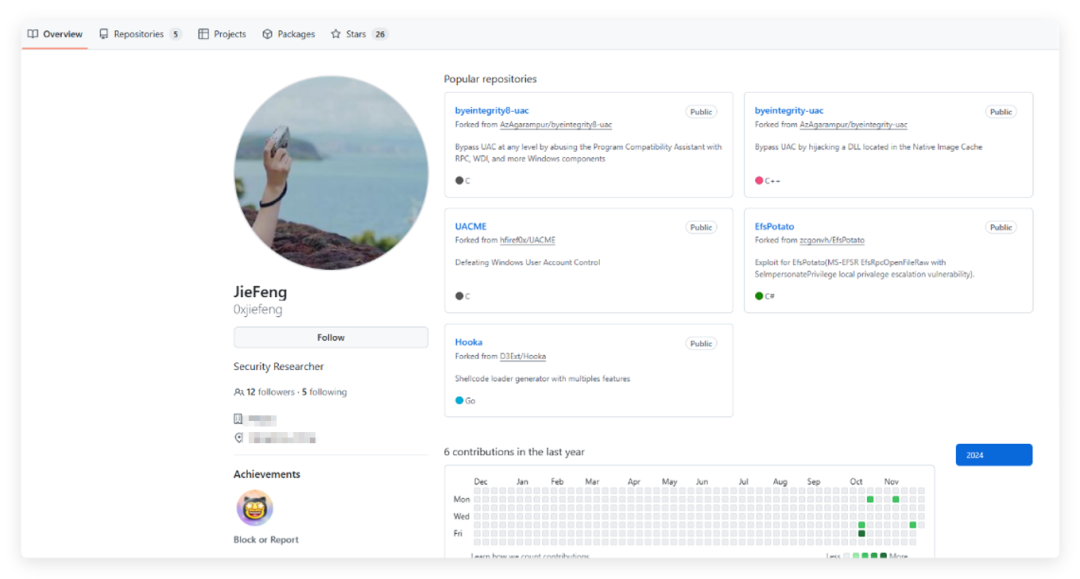

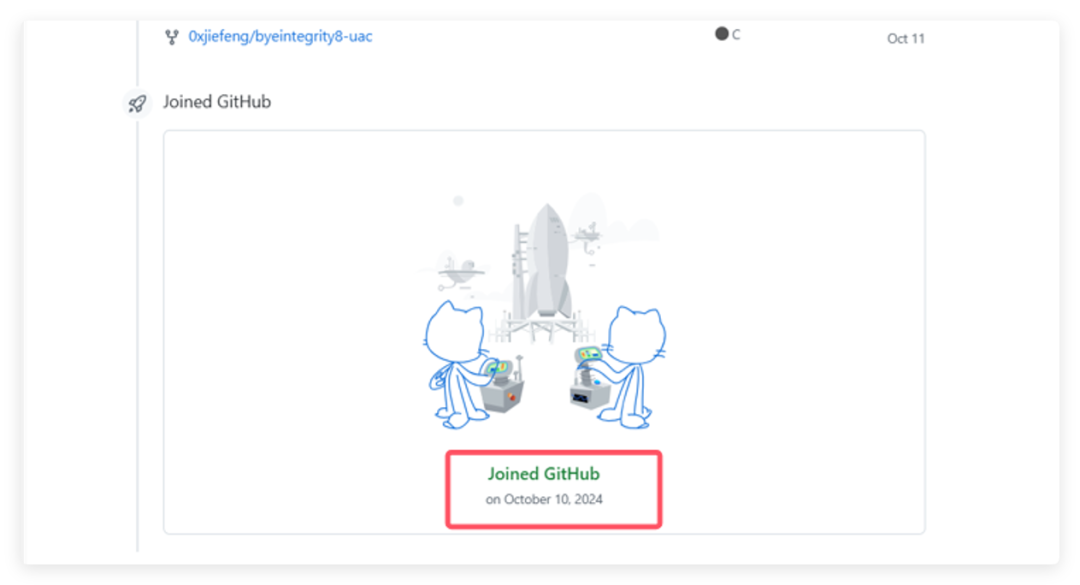

- 近期网络流传网络安全从业人员使用的某提权工具被植入后门,造成了工具使用者的身份和数据泄露。经微步研判,该事件为东南亚APT组织“海莲花”利用GitHub发布带有木马的Cobalt Strike漏洞利用插件,针对网络安全人员发起的定向攻击。微步情报局已于2024年11月掌握该攻击事件,并已定位到攻击者Github账号。

-

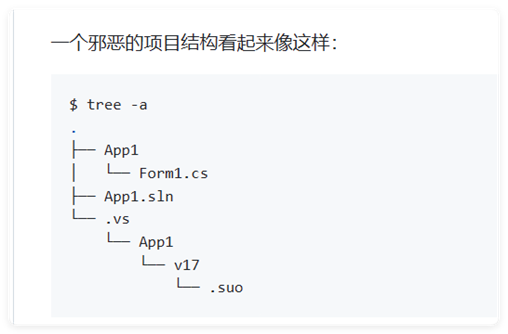

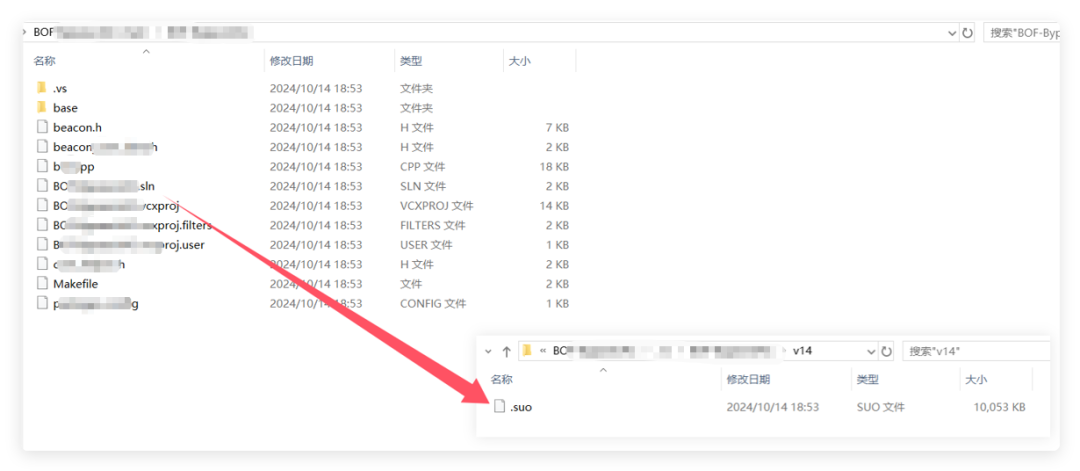

攻击者在此次攻击中首次使用了向Visual Studio工程中投递恶意.suo文件的攻击手法,当受害者编译该Visual Studio工程时,木马会自动执行,攻击方式新颖且隐蔽。 -

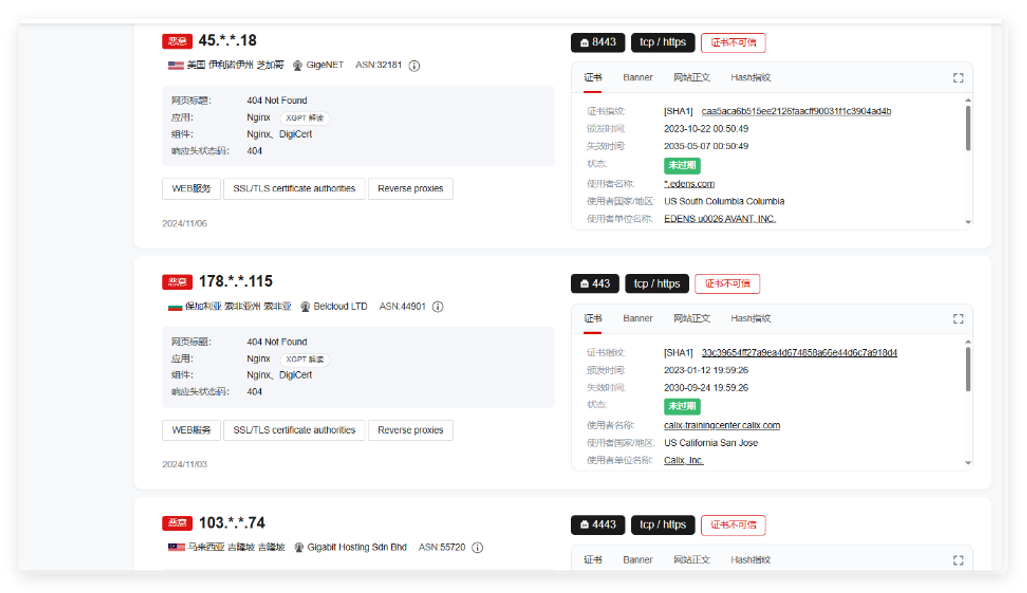

“海莲花”在近期多个事件中分别针对国内不同行业和人群发起定向攻击,并会定向攻击指定大型科技企业,首次攻击时间在2024年9月中旬至10月初,微步情报局已捕获多个可疑资产及木马文件。 -

微步通过对相关样本、IP 和域名的溯源分析,提取多条相关IOC,可用于威胁情报检测。微步威胁感知平台 TDP 、威胁情报管理平台 TIP 、威胁情报云 API 、云沙箱 S、沙箱分析平台 OneSandbox、互联网安全接入服务 OneDNS 、威胁防御系统 OneSIG 、终端安全管理平台 OneSEC 等均已支持对此次攻击事件的检测与防护。

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

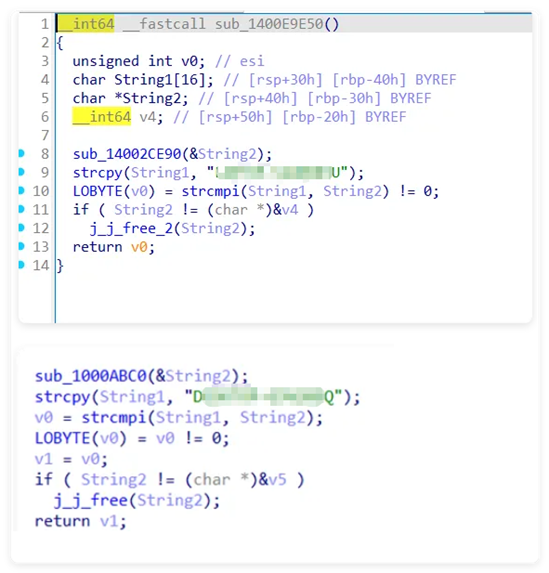

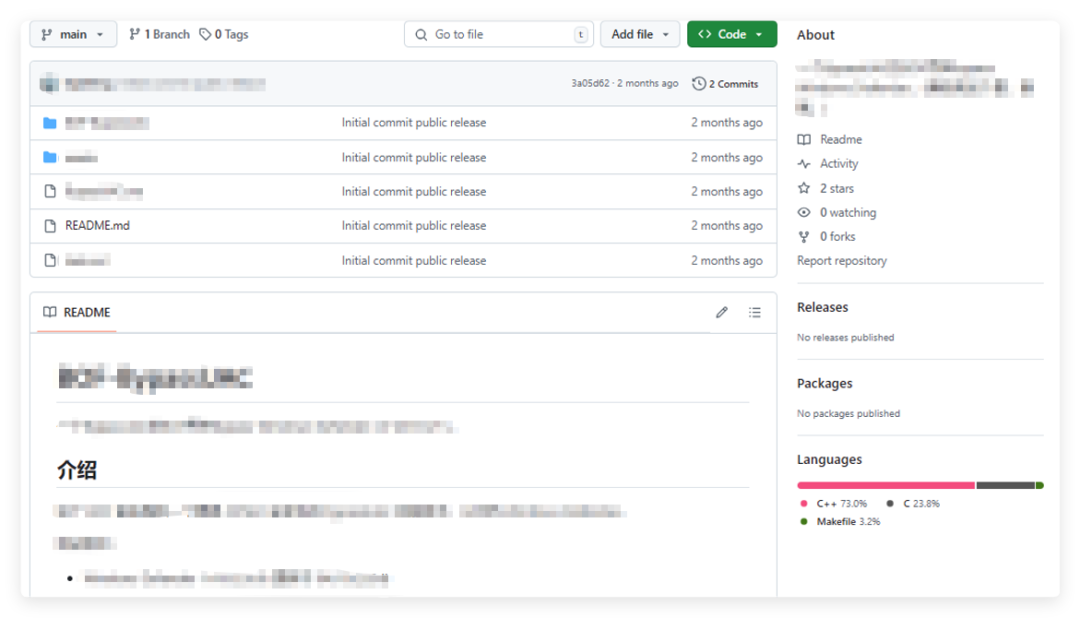

2024年10月14号和10月21号,攻击者共发布两个恶意投毒项目,内容为国内常用红队工具Cobalt Strike 的插件,包含新的漏洞利用功能,攻击者在项目介绍中使用中文描述,以此来吸引更多的国内安全行业目标人员。

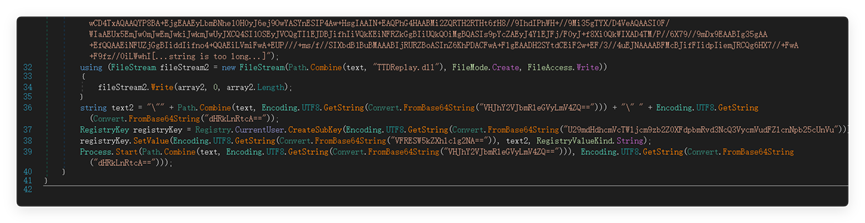

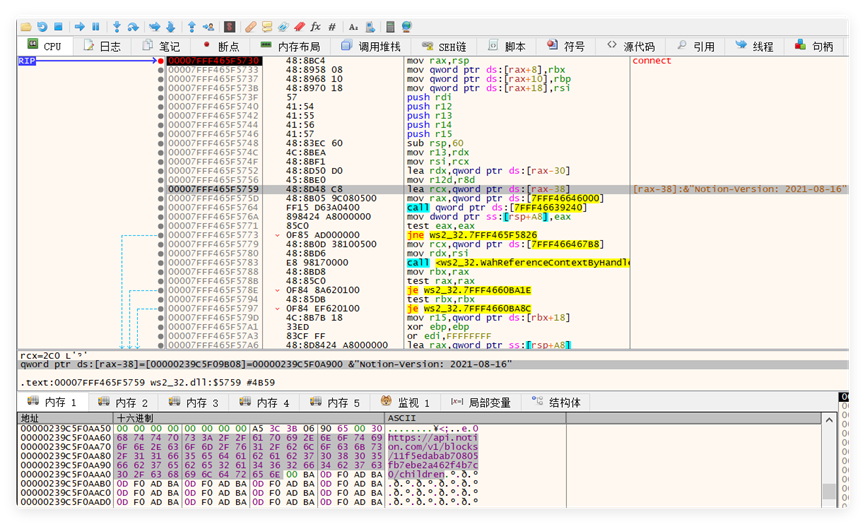

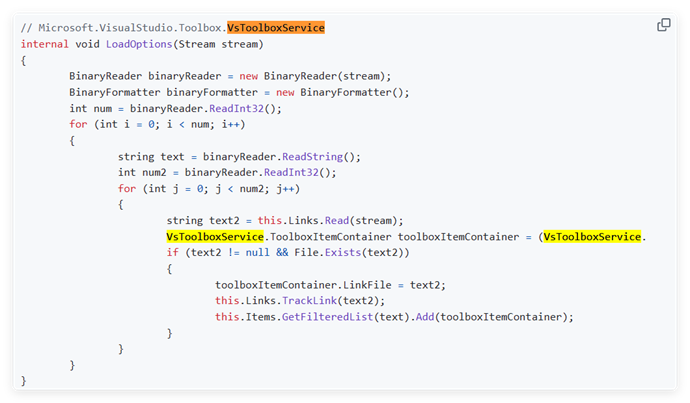

当受害者使用Visual Studio打开 .sln 或者.csproj 项目文件后,Visual Studio 会自动加载并调用与之关联的 .suo 文件,从而触发执行其中恶意代码。此次事件中,“海莲花”首次使用了调用.suo文件的攻击手法,恶意代码执行一次即会被覆盖删除,具有极强的隐蔽性。

当目标受害者使用Visual Studio打开项目的解决方案文件 (.sln) 进行编译时,,Visual Studio会自动加载并调用相关的 .suo (解决方案用户选项) 文件,从而触发其中恶意代码执行。并且由于 Visual Studio 在关闭时将新内容保存到 .suo 文件,恶意代码就会被清除,从而使整个攻击行动更难以被发现。

C:\Users\Public\TTDIndexerX64\TTDReplay.dll